Andere Analyse-Tools sind zu finden unter System-Status

tcpdump

tcpdump dient der Analyse von IP-Paketen, um Fehler oder ungewollte Netzwerkzugriffe zu finden.

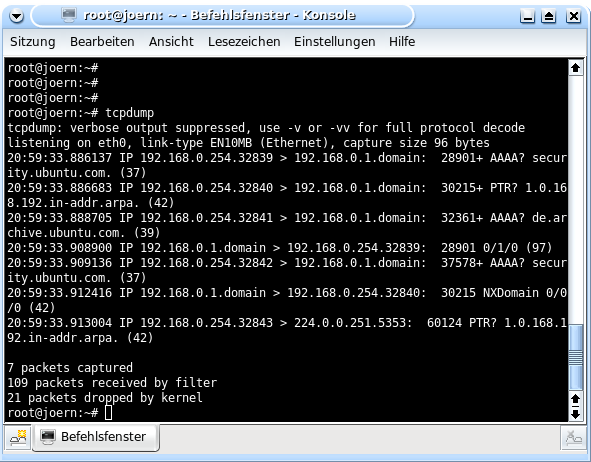

Zum ersten Starten reicht es, tcpdump im Terminal einzugeben.

Beispiel:

Ohne zusätzliche Parameter ist das Ergebnis aufgrund der Masse der Pakete meist unbefriedigend, da eine Auswertung oft kaum möglich ist. Außerdem wird so immer nur die erste Netzwerkkarte ausgelesen, meist eth0, was bei Rechnern mit mehreren Netzwerkkarten sicher nicht immer so gewünscht ist.

Optionen

Hier eine Auflistung häufig genutzter Optionen, es gibt erheblich mehr!

-i eth1 |

gescanntes Interface hier 'eth1', ohne Angebe meist eth0. Mit Angebe von -i any werden alle Interfaces gescant, allerdings nicht im promiscuous mode, dh. es werden keine Pakete sichtbar, die nicht direkt mit den Interfaces kommunizieren. |

-n |

kein Umwandeln von IP-Adressen und Portnummern in Namen, dadurch erheblich schneller! |

-v |

mehr (verbose) Informationen |

-vv |

noch mehr (verbose) Informationen, z.B. zusätzliche Felder bei der Übertragung von SMB- und NFS-Antwort-Paketen. |

-w <Datei> |

Schreibt die Pakete unbearbeitet in <Datei>, welche von Programmen wie wireshark grafisch ausgewertet werden können |

-r <Datei> |

Liest die Pakete aus Datei, die vorher mit -w erzeugt wurde. Falls "-r -" angegeben wird, erfolgt Eingabe über stdin. |

-q |

Kurze Ausgabe, Zeilen sind kürzer |

-t |

unterdrückt Ausgabe der Zeit, Zeile dadurch kürzer |

Ausgabeflut lenken

tcpdump bietet desweiteren Funktionen, um bestimmte Pakete entweder nicht anzuzeigen oder nur bestimmte passenden Pakete auszugeben.

Beispiel:

Wird über ssh auf den zu analysierenden PC zugegriffen, werden alle Packete der eigenen ssh Verbindung angezeigt. Dies ist zu unterdrücken mit:

tcpdump not port ssh

Dann werden allerdings überhaupt keine ssh-Pakete mehr angezeigt, auch die zu anderen PCs nicht. Es kann deshalb die eigene IP (hier 192.168.1.2) unterdrückt werden mit:

tcpdump not host 192.168.1.2

Bedingungen können auch verknüpft werden mit and:

tcpdump port 80 and host www.heise.de -nq tcpdump: verbose output suppressed, use -v or -vv for full protocol decode listening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes 08:54:57.954070 IP 192.168.0.254.34633 > 193.99.144.85.80: tcp 0 08:54:57.982522 IP 193.99.144.85.80 > 192.168.0.254.34633: tcp 0 08:54:57.982604 IP 192.168.0.254.34633 > 193.99.144.85.80: tcp 0 08:54:57.983806 IP 192.168.0.254.34633 > 193.99.144.85.80: tcp 484 08:54:58.116509 IP 193.99.144.85.80 > 192.168.0.254.34633: tcp 0

Homepage: http://www.tcpdump.org/

Lizenz: GPL

Tipps & Tricks